Niebezpieczne rozszerzenia

20 sierpnia 2014, 08:45Analiza 48 000 rozszerzeń dla przeglądarki Chrome wykazała, że wiele z nich jest wykorzystywanych do kradzieży danych i innych działań skierowanych przeciwko użytkownikowi. Przecięty internauta nie jest w stanie stwierdzić, że rozszerzenie dokonuje nań ataku.

Świat za 10 lat...

2 lipca 2014, 08:42Wykonane przez firmę Thomson Reuters studium „The World in 2025: 10 Predictions of Innovation” pomaga zorientować się, jak może wyglądać świat za 10 lat. Analitycy po zapoznaniu się z doniesieniami prasowymi, artykułami naukowymi oraz badaniami wykonywanymi na uczelniach wyższych i w firmach prywatnych, wybrali 10 najważniejszych innowacji, których możemy spodziewać się w najbliższej dekadzie.

Rząd Korei chce rozwijać procesory

15 maja 2014, 08:06Rząd Korei Południowej przeznaczy w ciągu najbliższych pięciu lat 34 miliony dolarów na opracowanie mobilnego procesora. Koreańskie Ministerstwo Handlu, Przemysłu i Energii poinformowało, że powstanie procesor średniej klasy przeznaczony dla rynek elektroniki ubieralnej i Internet of Things

Microsoft opublikuje osiem biuletynów bezpieczeństwa

12 maja 2014, 07:45Jutro, 13 maja, w ramach comiesięcznego zestawu poprawek, Microsoft opublikuje osiem biuletynów bezpieczeństwa. Dwa z nich zostały uznane za krytyczne, pozostałych sześć zyskało ocenę „ważne”.

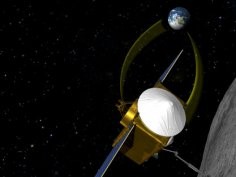

Zielone światło dla OSIRIS-REx

11 kwietnia 2014, 10:11Oficjalnie ogłoszono, że NASA będzie kontynuowała misję OSIRIS-REx (Origins Spectral Interpretation Resource Identification Security Regolith Explorer). Celem misji jest pobranie próbek z asteroidy i przywiezienie ich na Ziemię.

Ataki na MS Office to dopiero początek?

31 marca 2014, 10:48Użytkownicy MS Worda i Excela stali się celem ataków nowej zaawansowanej rodziny szkodliwego kodu o nazwie Crigent. Szkodniki te trafiają na komputer użytkownika jako zainfekowane pliki Worda lub Excela. Mogą być one wgrane przez inny szkodliwy kod lub też pobrane przez ofiarę. Gdy zostaną otwarte pobierają dwa dodatkowe fragmenty kodu z dwóch znanych serwisów zapewniających anonimowość: Tor i Polipo - informuje Alvin John Nieto z firmy Trend Micro

Pszczoły na plastiku stoją

12 lutego 2014, 09:29Kanadyjscy biolodzy zauważyli, że pszczoły miejskie wykorzystują fragmenty reklamówek i spoiwa budowlane do konstruowania swoich gniazd.

Mają plan pozbycia się NSA

12 grudnia 2013, 13:54Kelli Ward, republikańska deputowana w senacie stanu Arizona, chce w bardzo nietypowy sposób uchronić mieszkańców stanu przed szpiegowaniem ich przez NSA. Pani senator przygotowała ustawę, która de facto uniemożliwia NSA pracę na terenie Arizony

NSA masowo narusza prawo

16 sierpnia 2013, 09:52Przeprowadzony przez NSA tajny audyt dowodzi, że każdego roku Agencja łamie prawo tysiące razy. Od czasu, gdy w 2008 Kongres rozszerzył uprawnienia NSA dotyczące zakładania podsłuchów, prawo było nagminnie łamane

Kosztowne rozmrażanie Arktyki

24 lipca 2013, 12:48Ocieplenie i związane z tym rozmrażanie się Arktyki wiązane jest z potencjalnymi korzyściami ekonomicznymi. Mówi się o dostępie do nowych łowisk, powstaniu nowych korytarzy dla transportu morskiego czy dostępie do bogactw naturalnych uwięzionych pod lodem